De desktopclient van VOiP-aanbieder 3CX is eind vorige week door hackers overgenomen en verspreidt malware na een supplychainaanval. 3CX roept gebruikers op om zijn webapp te gebruiken en werkt aan een oplossing. Het bedrijf spreekt van een gerichte aanval van een advanced persistent threat, ‘misschien zelfs state sponsored’. Ook security experts spreken van een mogelijke aanval door staatshackers. Er wordt gewerkt aan een veilige update, maar die was vanmorgen nog niet beschikbaar.

Het gaat om een supplychain-aanval waarbij mogelijk veel gebruikers van deze software zijn getroffen. In de 3CX Desktop-App update 7 zit een stukje software dat besmet is met malware. 3CX heeft aangegeven dat versie 7 sinds eind maart 2023 per update beschikbaar is. Het probleem gold voor gebruikers die de app installeerden met de officiële installer en gebruikers die hun bestaande installatie updateten. Het softwarehuis werkt aan een nieuwe versie waarmee dit probleem moet worden verholpen. Deze zal zo snel mogelijk beschikbaar wordt gesteld voor gebruikers.

Op 29 maart ontving 3CX meldingen van een derde partij over een kwaadwillende die misbruik maakte van een kwetsbaarheid in ons product. We hebben onmiddellijk stappen ondernomen om het incident te onderzoeken en Mandiant, vooraanstaande wereldwijde deskundigen op het gebied van cyberbeveiliging, in de arm genomen. Het eerste onderzoek wees uit dat het incident werd uitgevoerd door een zeer ervaren en goed geïnformeerde hacker. We werken nauw samen met de politie en andere autoriteiten.

3CX adviseerde direct om de 3CX Electron Desktop-applicatie te verwijderen en over te schakelen naar de PWA-webclient-app.

Het NCSC (Ntionaal Cybersecurity Center) adviseert organisaties die gebruik maken van 3CX dringend dit advies op te volgen en na het verwijderen van de besmette update grondig onderzoek te doen binnen hun systemen. Onder dit bericht zijn diverse bronnen te vinden met tools, YARA- en Sigmaregels en indicatoren die voor dergelijk onderzoek gebruikt kunnen worden.

> Het NCSC adviseert ook partijen die nog gebruikmaken van een oude versie (update <7) expliciet ook onderzoek te doen naar mogelijke compromittatie van hun systemen en waakzaam te zijn op signalen van mogelijk misbruik.

Het 3CX Phone System wordt gebruikt door meer dan 600.000 bedrijven wereldwijd en heeft in totaal 12 miljoen gebruikers. Onder klanten van 3CX vallen bedrijven als McDonald’s, Coca-Cola, Pepsi, IKEA, het Massachusetts Institute of Technology en de Britse NHS.

Wat is de 3CXDesktop-app?

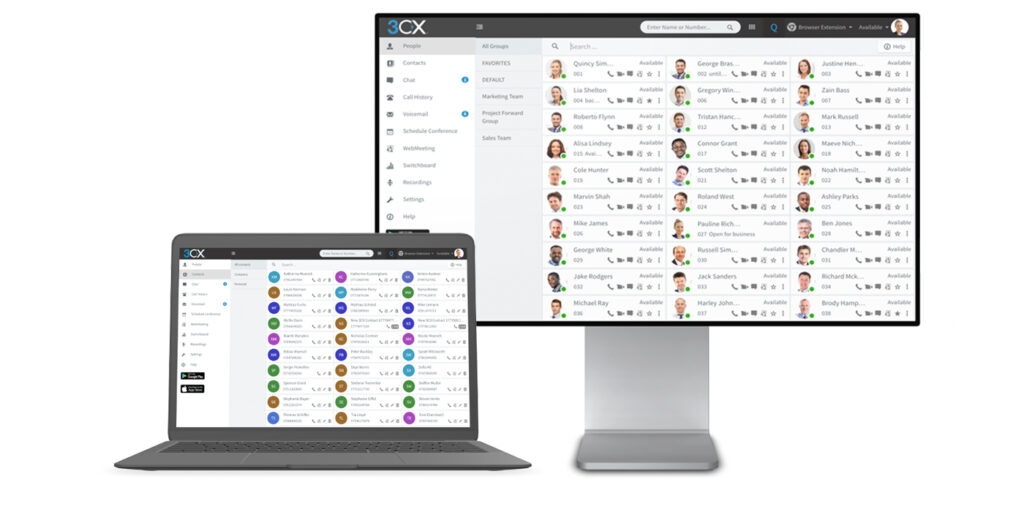

3CXDesktopApp is een desktopclient van het 3CX voice over IP (VoIP)-systeem. De applicatie stelt gebruikers in staat om binnen en buiten de organisatie te communiceren via hun desktop of laptop.

De app kan oproepen opnemen en videoconferenties mogelijk maken en kan worden gebruikt op Windows-, macOS- en Linux-besturingssystemen. Het is een tool die bedrijven gebruiken wanneer ze een hybride of extern personeelsbestand hebben en tot hun klanten behoren overheidsdienstverleners zoals de NHS en grote ondernemingen, waaronder Coca-Cola, Ikea en Honda.

Wat is er gebeurd?

De afgelopen dagen is er bewijs verzameld dat een getrojaniseerde versie van de originele 3CXDesktopApp-client wordt gedownload naar nietsvermoedende slachtoffers over de hele wereld. De getrojaniseerde versie bevat een kwaadaardig DLL-bestand, dat een origineel verving, waarvan bekend is dat het wordt geleverd met de goedaardige versie van de app. Wanneer de applicatie vervolgens wordt geladen, voert de ondertekende 3CXDesktopApp de schadelijke DLL uit als onderdeel van de vooraf gedefinieerde uitvoeringsprocedure.

Dit veranderde de onschuldige populaire VoIP-app in een volwaardige malware die bakens geeft aan externe servers en in staat is tweede fase malware uit te voeren.

Supply chain-aanval inderdaad

Dit is een klassieke aanval op de toeleveringsketen , hoewel er geen bewijs is dat deze regels zijn geschreven voor enige interventie in de broncode van 3CXDesktopApp. En toch verwachtte niemand dat de applicatie zou worden bediend met een kwaadaardig implantaat.

Supply chain-aanvallen zijn ontworpen om vertrouwensrelaties tussen een organisatie en externe partijen uit te buiten. Deze relaties kunnen partnerschappen, leveranciersrelaties of het gebruik van software van derden omvatten. Cyberdreigingsactoren zullen één organisatie compromitteren en vervolgens hogerop in de toeleveringsketen komen, gebruikmakend van deze vertrouwde relaties om toegang te krijgen tot de omgevingen van andere organisaties.

Dit voegt zich bij de bewapening van legitieme tools –

De basislaag van cyberbeveiliging is het herkennen van kwaadaardige tools en gedrag voordat ze kunnen toeslaan. Beveiligingsleveranciers investeren aanzienlijke middelen in het onderzoeken en in kaart brengen van malwaretypen en -families, en hun toewijzing aan specifieke bedreigingsactoren en de bijbehorende campagnes, terwijl ze ook TTP’s (Techniques, Tactics and Procedures) identificeren die de juiste beveiligingscycli en het beveiligingsbeleid bepalen.

Om geavanceerde cyberbeveiligingsoplossingen te bestrijden, ontwikkelen en perfectioneren bedreigingsactoren hun aanvalstechnieken, die steeds minder afhankelijk zijn van het gebruik van aangepaste malware en in plaats daarvan verschuiven naar het gebruik van niet-ondertekende tools. Ze gebruiken ingebouwde mogelijkheden en tools van het besturingssysteem, die al op doelsystemen zijn geïnstalleerd, en maken gebruik van populaire IT-beheertools die bij detectie minder snel argwaan wekken. Commerciële kant-en-klare pentesting en Red Team-tools worden ook vaak gebruikt. Hoewel dit geen nieuw fenomeen is, is wat ooit zeldzaam en exclusief was voor geavanceerde actoren, nu een wijdverbreide techniek geworden die wordt gebruikt door alle soorten bedreigingsactoren.

Wat we weten over de aanval

30 maart 2023, 9.00 ET

Infectieketen in deze aanval maakt misbruik van DLL side-loading via ondertekend uitvoerbaar bestand (MSI-pakket). De zijdelings geladen DLL (ffmpeg.dll) is kwaadaardig en is zo aangepast dat deze op zijn beurt de versleutelde gegevens van een andere DLL (d3dcompiler_47.dll) leest. Vervolgens wordt een gecodeerde URL gedownload in de vorm van een pictogram van GitHub met Base64-blok toegevoegd aan het einde van het bestand. Het belangrijke punt over communicatie met GitHub is dat de vertraging van een week in de code is ingesteld voordat het verzoek aan GitHub daadwerkelijk plaatsvindt. Nadat deze stap eindelijk is voltooid, wordt de uiteindelijke payload gedownload van een van deze URL’s en uitgevoerd.